Алексей Новиков: киберучения укрепляют защиту компаний

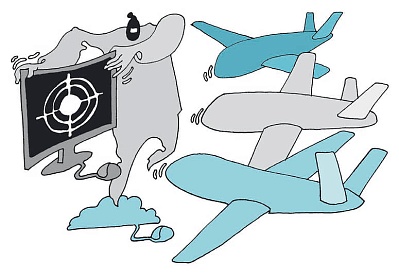

- На фоне роста геополитической напряженности резко возросла интенсивность хакерских атак на российские компании. Как киберучения могут помочь компаниям в укреплении защиты?

- Сегодня практически каждая компания строит у себя информационную безопасность (ИБ), и главный показатель ее эффективности в том, приводят ли случающиеся инциденты (нежелательные ситуации, которые с большой долей вероятности означают, что компания была успешно атакована) к недопустимым событиям. Как это проверить? Есть два способа. Первый – подождать: рано или поздно тот или иной инцидент случится, и его результаты будут показательны. Однако в этом случае у ИБ нет шанса откатить ситуацию назад. Поэтому более правильным я считаю второй вариант – киберучения, которые дадут качественное измерение того, насколько хороша служба ИБ, полноценно ли внедрены необходимые технологии, эффективна ли в принципе выстроенная защита. Но для того, чтобы этот результат был качественным, нужна правильная постановка задачи. Киберучения должны проходить так, чтобы защитники не знали, как, когда и кто их будет атаковать. Защита обязательно должна противодействовать так, как это делается в случае реальных инцидентов: мало вовремя обнаружить угрозу, необходимо быстро отреагировать. Можно увидеть хакера, как только он “зашел” на рабочую станцию, но если ИТ-служба блокирует учетную запись три дня, то злоумышленник может за это время и деньги украсть, и турбины остановить, и еще много чего успеть.

Киберучения позволяют проверить всё: стек технологий, достаточность покрытия ими, оценить, чего не хватает, достаточно ли хорошо выстроены процессы и какова квалификация персонала. Пример: ИБ компания мониторит логи и трафик только с DMZ-зоны (нейтральный сетевой сегмент, который не относится ни к внешней сети, ни ко внутренней частной корпоративной сети – ред.), а злоумышленники заходят через фишинговое письмо на рабочую станцию сотрудника (то есть сразу во внутреннюю сеть). Там они обходят антивирус, развивают атаку и крадут деньги, используя учетную запись и рабочий ПК бухгалтера. В результате, в компании вроде бы и есть мониторинг, но злоумышленники меж тем смогли выполнить свой замысел. Второй пример: SOC (центр мониторинга информационной безопасности) обнаружил проникновение вовремя, но реагирование на стороне ИТ-службы затянулось настолько, что прежде, чем хакера заблокировали, ему удалось реализовать то или иное недопустимое событие. В первом случае технологии защиты внедрены, но явно недостаточны, а во втором – беда с процессами. Именно в ходе киберучений формируются умения, навыки сотрудников, они получают уникальный опыт и по итогу имеют отработанный план действий на случай реального инцидента.

- Positive Technologies заявила о старте киберучений на своей инфраструктуре. Чем они отличаются от кибербитвы Standoff? Каковы были предпосылки для проведения таких киберучений?

- Часто во время проведения пентестов или киберучений компании пытаются вводить некие ограничения: по времени проведения атак (скажем, только с 10 до 18 часов в рабочие дни), по выделенному пулу IP-адресов, которые можно атаковать. Некоторые, например, запрещают атаковать тот или иной критически важный для них сервис, и создают специально для учений его клон. При этом реальная инфраструктура может состоять из сотен машин, а клон – из двух-трех, которые идеально “вылизаны” с точки зрения политик безопасности. Ясно, что результат, полученный на этих нескольких машинах, не соответствует действительности и не масштабируется на реальную систему. И только проведение киберучений на реальной инфраструктуре дает должный результат. Поэтому мы проводим киберучения на той инфраструктуре, на которой сотрудники нашей компании работают, где проходят реальные платежки, создаются наши продукты. Не ограничиваем мы атакующих и во временных рамках. Ведь хакер не будет спрашивать разрешения, можно ли атаковать сервис или систему, скажем, ночью или в выходные. Главное отличие от кибербитвы Standoff в том, что в рамках Standoff некоторая часть инфраструктуры все же эмулируется. Там воспроизводятся, в первую очередь, ключевые объекты инфраструктуры организаций или отраслей. Но в рамках киберполигона сложно воссоздать поведение реальных пользователей, различные исключения из правил. Например, если некий пользователь лично в курилке договорился с ИТ-специалистами и сделал себе послабление в плане доступа. Когда инфраструктура живая, хакеры часто пользуются именно такими маленькими отклонениями. Более того, большинство компаний даже не знают, что у них эти мелочи есть. Так что киберучения – это еще и повод (способ) их обнаружить и устранить.

Во время киберучений у нас однажды был случай (отмечу, что мы уже на протяжении последних полутора-двух лет периодически их проводим), когда атакующая команда получила доступ к одному из веб-серверов. Мы их обнаружили и стали разбираться. Оказалось, что накануне этот сервер мигрировал и процесс не успел закончиться в полном объеме, то есть перенесенное приложение не успели защитить WAF`ом (межсетевым экраном для веб-приложений) в режиме блокировки. В это маленькое окно возможностей атакующие и попали. Такое можно проверить только в ходе непрерывных киберучений. В итоге мы пришли к тому, что даже если SOC пропускает первоначальную точку проникновения в организацию, он гарантированно обнаруживает хакера на следующих шагах развития атаки до того, как ему удастся реализовать неприемлемое событие.

- Что такое "открытые" киберучения? Чем отличается этот формат от привычного red teaming – комплексной имитации реальных атак? Как учения проходят, кто в них участвует?

- В ходе открытых учений мы не скрываем результаты, которые получаем, включая техники и тактики, которые используют атакующие, как на это реагирует наш SOC, как реагируют наши продукты, где мы видим атаки, а где не видим и почему.

Сегодня одна из характерных проблем нашей отрасли – закрытость: многие не показывают свои возможности, не делятся результатами учений. В итоге большинству команд приходится тратить колоссальные ресурсы на решение одних и тех же проблем, в рамках коммьюнити не формируются best practices по противодействию реальным атакам. А та открытость, к которой мы идем сейчас, – это попытка продемонстрировать, что можно делиться, совместно достигать результатов, быстро исправлять ошибки. Мы хотим наглядно продемонстрировать, как работает концепция результативной безопасности, основанная на защите именно от попыток реализации недопустимых событий, и насколько более качественный результат она дает в отличие от тех историй, когда пытаются защитить сразу всё.

Для себя, как для компании, мы сформулировали четыре недопустимых события: кража денег, внедрение вредоносного кода в наши продукты, получение через нас доступа в инфраструктуры наших клиентов и кража конфиденциальной информации. Мы можем, к примеру, допустить инцидент на какой-либо из машин: когда пользователь откроет фишинговое письмо и запустит малварь. Но главное, чтобы ИБ отработала до того, как хакер реализовал любое из обозначенных событий.

Для киберучений на сторону атаки мы стараемся набирать разные команды, с разным опытом, навыками, квалификацией, тактикой. Далее мы оговариваем общую длительность киберучений и ставим задачу: например суметь вывести деньги. Защитниками выступает команда Positive Technologies. Внутри компании в структуре PT Expert Security Center есть SOC, у которого есть выстроенные процессы с ИТ: обязанность этих сотрудников мониторить в режиме 24/7 без разницы, идут ли реальные атаки или киберучения.

С конца февраля мы, точно также как и все, отметили рост атак на инфраструктуру нашей компании. Наш SOC вполне успешно справляется с попытками злоумышленников проверить нас на прочность.

- Зачем хакеры участвуют в киберучениях? Что важно в выборе команды? Что вы ожидаете от этих учений?

- Сейчас мы выборочно зовем команды для атаки. Мы в прямом смысле слова отсмотрели все ведущие команды России и провели с ними киберучения. Теперь мы расширили географию и двинулись в сторону ближнего зарубежья — в этих киберучениях на стороне атаки участвует профессиональная команда TSARKA из Казахстана. После этого планируем выйти уже в открытую: объявим своего рода программу Bug Bounty (поиск уязвимостей за вознаграждение), где предложим любому хакеру реализовать какое-нибудь из недопустимых событий в нашей инфраструктуре.

- А если они реализуют такое событие и украдут у вас что-то по-настоящему?

- Сейчас во время киберучений со всеми командами атаки мы заключаем соглашение о неразглашении, и речь идет об “этических” киберучениях. А при объявлении публичной программы Bug Bounty, мы надеемся, участниками ее станут white hats ("белые шляпы"), хакеры которые соблюдают определенный кодекс и этику. Для них “воровство по-настоящему” является историей, несовместимой с этикой, им важно получить приз. Если они реализуют недопустимое событие, мы планируем выплатить им около 1 миллиона долларов. В дальнейшем мы перейдем в режим постоянного Bug Bounty и будем смотреть, где мы в своей защите хороши, а где нет. И, положа руку на сердце, после такого количества киберучений и проверок, а также того шторма кибератак, которые мы выдержали за последние полгода, мы уверены в эффективности системы безопасности, которую выстроили на базе своих технологий.

- Вы готовили компанию к киберучениям? Какие продукты компании будете использовать? Будете ли тестировать новинки, мета-продукт MaxPatrol O2?

- Конечно, готовили. Во-первых, провели анализ, выявили недопустимые для себя события, посмотрели, как они могут быть реализованы, провели порядка 150 мероприятий по улучшению своей защищенности. Далее внедрили мониторинг на ключевых узлах, разработали и согласовали процессы реагирования и постоянно все это улучшаем. Каждые киберучения нам дают повод задуматься и улучшить нашу инфраструктуру.

В рамках киберучений мы, конечно же, опираемся на весь набор наших собственных разработок. Центральным ядром системы защиты выступает система выявления инцидентов MaxPatrol SIEM, также задействованы система защиты от веб-атак PT Application Firewall, PT Network Attack Discovery, анализирующий сетевой трафик, "песочница" (PT Sandbox), которая анализирует почтовые вложения и вложения из трафика. Свою инфраструктуру для поиска и закрытия уязвимостей мы анализируем с помощью нашего же MaxPatrol VM (системы управления уязвимостями), контроль защиты конечных устройств и реагирования на инциденты, выявляемые внутри инфраструктуры, выполняется с помощью системы PT XDR. И сейчас параллельно со всем этим действует еще одна наша новая разработка – метапродукт MaxPatrol О2 – система, которая в автоматическом режиме выявляет и позволяет блокировать хакерские атаки до того, как злоумышленнику удалось совершить нечто непоправимое. Мы начали проводить киберучения, когда MaxPatrol О2 еще не было, и они целиком были ответственностью команды SOC, работающей с полным стеком наших продуктов. Сейчас же наша задача – проверить, как в ходе киберучений MaxPatrol О2 будет выявлять и отрабатывать цепочки атак самостоятельно, работая параллельно с профессиональной командой SOC.

В целом, мы ожидаем, что киберучения еще и дадут дополнительную “пищу” нашей разработке – все кейсы, которые будут применимы к автоматизации до уровня продуктов, лягут в дорожные карты и со временем наши клиенты получат наш опыт в виде обновлений и нового функционала.

- Когда можно будет узнать о первых результатах киберучений? Какие учения будете считать "успешными"?

- Учитывая "многозадачность" наших киберучений, параметров их оценки у нас тоже несколько. Во-первых, это история качественного реагирования на угрозу: успешными киберучения будут в том случае, если атакующие действительно попробуют все возможные векторы проникновения и при этом не смогут реализовать ни одного недопустимого события. Если мы будем вовремя выбивать их из инфраструктуры, даже если случился инцидент: это параметр time to response (скорость ответа на выявление угрозы), один из самых важных в реальном противостоянии.

Вторая история связана с тем, что киберучения мы проводим не только как компания ради своей безопасности, но и как вендор, чьи продукты и сервисы должны успешно отрабатывать в аналогичных ситуациях. Мы стремимся в принципе уменьшить количество людей, вовлеченных в обеспечение безопасности у наших клиентов. Сейчас для работы в режиме 24/7 необходимо четыре смены по два человека, аналитик и руководитель – итого 10 человек. Мы можем себе позволить такой штат, но большинство компаний, для которых ИБ не основной бизнес, не может, просто потому что такого количества специалистов просто нет на рынке. В идеале мы хотим добиться того, чтобы в каждый момент времени оставался один оператор в смену. Для этого создан MaxPatrol O2 и, его возможности мы как разработчик также тестируем сейчас во время киберучений. Эту работу сложно точно замерить, но она является неотъемлемой частью нынешних киберучений.

Финальные результаты учений с внешней командой мы ожидаем по итогам трех месяцев киберучений – в этот раз мы удлинили этот “забег”, потому что команды нападающих полагают, что они за это время попробуют все векторы атак. Однако до старта киберучений мы обговорили в условиях, что если им понадобится больше времени, то мы им это время дадим. Нам не столь важен тайминг мероприятия, сколько его качественность.

- Как часто будете повторять киберучения?

- Мы хотим полностью перейти в такой режим, когда киберучения на нашей инфраструктуре будут проходить все 365 дней в году. Потому что информационная безопасность ― это то, чем необходимо заниматься ежедневно и ежечасно.

МОСКВА, РИА Новости

Алексей Новиков © Фото предоставлено пресс-службой Positive Technologies